Maestro: Dr Gutierrez Ocampo Jose Francisco

Alumno: Manuel Gonzalo Terminel Calleja - 11490764

Instituto Tecnologico de Mexicali (ITM)

Unidad 2: Servidores con software propietario.

2.1 Características del software profesional

2.2 Características de instalación para servidores

2.2.1 Instalación

2.2.2 Configuración

2.3 Administración de recursos

2.3.1 Tipos de recursos

2.3.2 Administración de recursos

2.3.3 Administración de cuentas de usuario y de equipo

2.3.4 Administración de grupos

2.3.5 Administración de acceso a recursos

2.3.6 Administración de recursos de impresión

2.4 Medición y desempeño

2.4.1 Desempeño

2.4.2 Herramientas de medición

2.4.3 Indicadores de desempeño

2.4.4 Roadmap

2.5 Seguridad e integridad

2.5.1 Seguridad por software

2.5.2 Seguridad por hardware

2.5.3 Plantillas de seguridad para proteger los equipos

2.5.4 Configuración de la auditoria

2.5.5 Administracion de recursos de seguridad

2.6 Normatividad de Uso

2.6.1 Políticas y reglamentos de uso de los servidores

2.6.2 Políticas y reglamentos para los usuarios

2.2 Características de instalación para servidores

2.2.1 Instalación

2.2.2 Configuración

2.3 Administración de recursos

2.3.1 Tipos de recursos

2.3.2 Administración de recursos

2.3.3 Administración de cuentas de usuario y de equipo

2.3.4 Administración de grupos

2.3.5 Administración de acceso a recursos

2.3.6 Administración de recursos de impresión

2.4 Medición y desempeño

2.4.1 Desempeño

2.4.2 Herramientas de medición

2.4.3 Indicadores de desempeño

2.4.4 Roadmap

2.5 Seguridad e integridad

2.5.1 Seguridad por software

2.5.2 Seguridad por hardware

2.5.3 Plantillas de seguridad para proteger los equipos

2.5.4 Configuración de la auditoria

2.5.5 Administracion de recursos de seguridad

2.6 Normatividad de Uso

2.6.1 Políticas y reglamentos de uso de los servidores

2.6.2 Políticas y reglamentos para los usuarios

WINDOWS 7 SERVER 2008-2012

2.1- Características software propietario

El software propietario , o software propietario , o no software libre , es un software cuya duplicación, alteración o uso está limitado, lo que significa que el software que no cumpla con los criterios de la definición el software libre . Esto toma la forma de limitaciones legales, hardware o software en uso, divulgación, modificación o evolución.

En vista al Autor

El autor de un software "propietario" retiene el control del desarrollo, distribución y / o uso de este software y su puesta al día. Él es el dueño, y el software sigue siendo la propiedad - y no al revés.Este control de difusión puede ser usado para mantener el monopolio de una innovación, y así mantener una ventaja competitiva que podría estar relacionada con un nuevo método o algoritmo, por ejemplo para permitir un rendimiento de trabajo relacionado con el desarrollo de la misma . Si el software no revela el código fuente, se requeriría al menos una copia desmontaje y un estudio de ingeniería inversa , largo, complejo ya veces ilegales.

Este control se puede utilizar para permitir que el autor se basan en una tarifa basada en una venta comparable con la venta de los activos físicos (de bienes rivales ), basado en el software no puede usar el pagar. Al contrario que el software libre , software propietario garantiza el pago de su autor, que es a menudo una empresa, en contra del uso de la creación no remunerado.

En vista al Usuario

- Nivel de seguridad: El código fuente hace que oculta una vulnerabilidad de seguridad a priori más difícil de encontrar para los hackers , es el principio de " seguridad por oscuridad ". Este tipo de protección se considera eficaz en el contexto de un correo moderada, pero en grandes proyectos, la apertura al público del código también se puede llegar a ser un medio para evaluar mejor los algoritmos de seguridad.

-Uso sujeto a los términos de la autora y por lo tanto, posiblemente, a las negociaciones comerciales;

- Prohibición de potencial de hacer algunas copias, a veces en violación de las leyes sobre el derecho a copia privada (para algunos DRM ).

- Dificultades potenciales de la integración y la permeabilidad porque las lenguas y los protocolos utilizados por el autor, a menudo de propiedad.

- El riesgo de falta de transparencia en los contratos de concesión de licencias y la complejidad de los mecanismos de control de licencias.

2.2- Características de instalación para servidores

2.2.1- Instalación

2.2.2- Configuración

2.3- Administración de recursos

2.3.1- Tipos de recursos

Los Servicios de Internet Information Server (IIS) se pueden instalar en un clúster de servidores. Para obtener más información sobre cómo se ejecuta IIS en un clúster de servidores, vea la documentación en pantalla de IIS.

Puede instalar Message Queue Server en un clúster de servidores. Para obtener más información acerca de los tipos de recurso de Message Queue Server y Desencadenadores de Message Queue Server, y acerca de cómo se ejecutan en un clúster de servidores, vea Microsoft Message Queue Server.

Puede instalar el Coordinador de transacciones distribuidas (DTC, Distributed Transaction Coordinator) en un clúster de servidores. Para obtener más información acerca del tipo de recurso del Coordinador de transacciones distribuidas y acerca de cómo se ejecuta en un clúster de servidores, vea Coordinador de transacciones distribuidas.

Esta sección también trata los temas y tipos de recursos siguientes:

Puede instalar Message Queue Server en un clúster de servidores. Para obtener más información acerca de los tipos de recurso de Message Queue Server y Desencadenadores de Message Queue Server, y acerca de cómo se ejecutan en un clúster de servidores, vea Microsoft Message Queue Server.

Puede instalar el Coordinador de transacciones distribuidas (DTC, Distributed Transaction Coordinator) en un clúster de servidores. Para obtener más información acerca del tipo de recurso del Coordinador de transacciones distribuidas y acerca de cómo se ejecuta en un clúster de servidores, vea Coordinador de transacciones distribuidas.

Esta sección también trata los temas y tipos de recursos siguientes:

- Tipo de recurso Disco físico

- Tipos de recursos Servicio DHCP y Servicio WINS

- Tipo de recurso Cola de impresión

- Tipo de recurso compartido de archivos

- Tipo de recurso Dirección de Protocolo Internet (IP)

- Tipo de recurso Quórum local

- Tipo de recurso Conjunto de nodos mayoritario

- Tipo de recurso Nombre de red

2.3.2- Administración de recursos

Con el Administrador de recursos del sistema de Windows del sistema operativo Windows Server® 2008 R2, puede administrar el uso del procesador y la memoria del servidor con directivas de recursos estándar o personalizadas. La administración de los recursos le puede ayudar a garantizar que todos los servicios que proporciona un único servidor estén disponibles de forma equivalente o que los recursos para aplicaciones, servicios o usuarios de alta prioridad están siempre disponibles.

El Administrador de recursos del sistema de Windows sólo administra los recursos del procesador cuando la carga combinada del procesador es superior al 70 por ciento.

Puede usar el Administrador de recursos del sistema de Windows para:

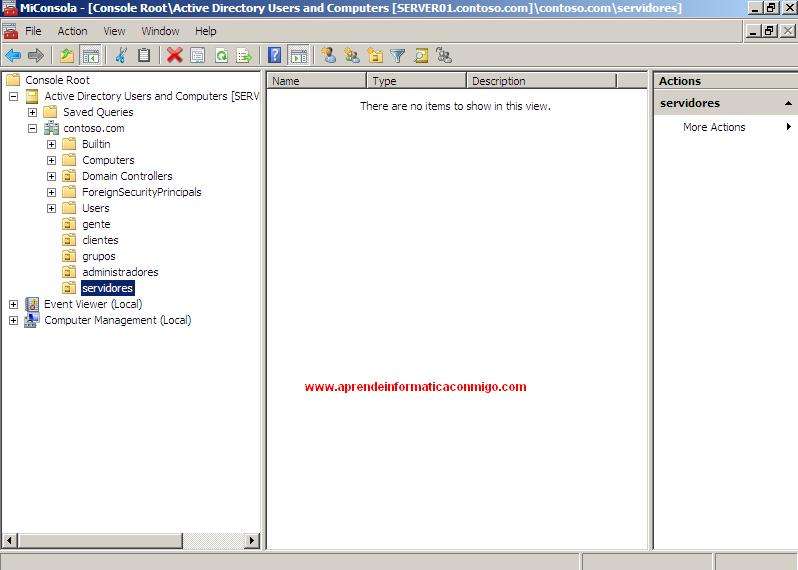

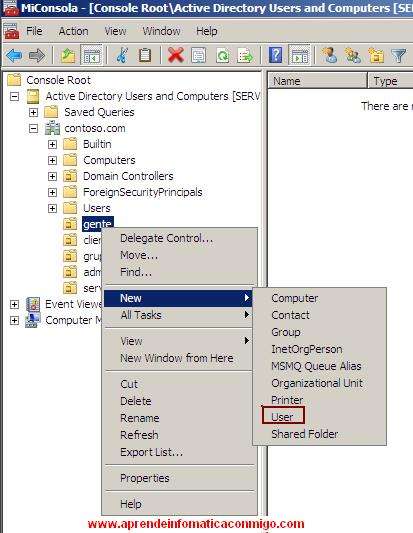

Vamos a ver como crear cuentas de usuario.

Para ello, tenemos que estar logeados como adiministradores en el servidor.

Abrimos nuestra, ya famosa, MMC personalizada.

Nos posicionamos dentro de “Active Directory Users and Computers” y lo expandimos

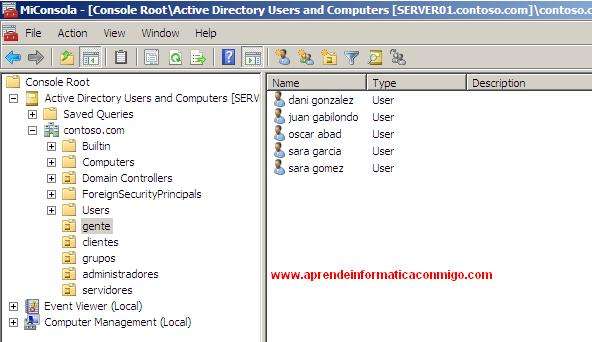

Nos posicionamos en la OU “gente” dentro del dominio “contoso.com”.

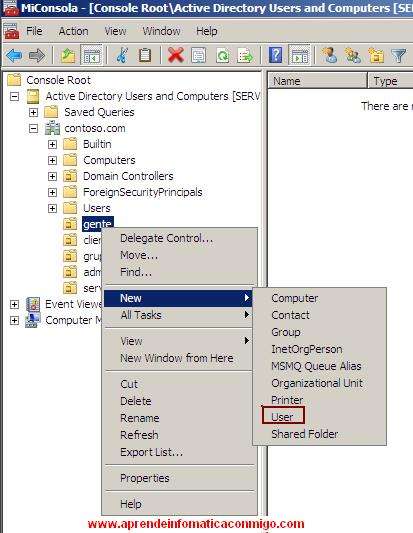

Boton derecho –> New –> User

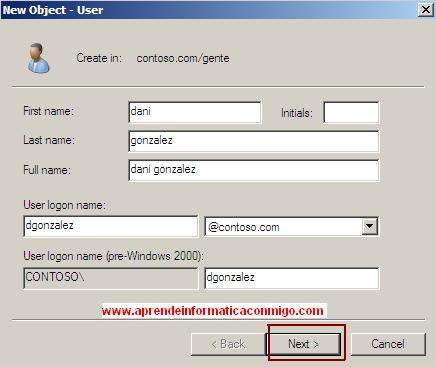

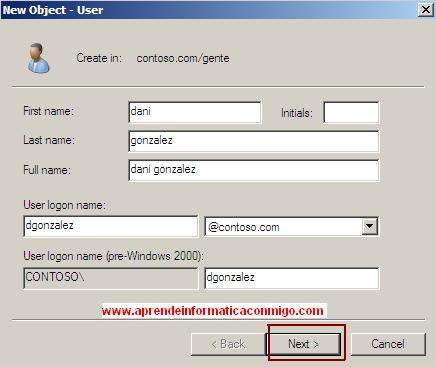

En el cuado de dialogo “New Object – User”, rellenamos los campos que vemos en la captura siguiente:

Al pulsar en el boton “Next” pasamos a introducir la contraseña para este usuario y activamos la casilla “User must change password at next logon” para que el usuario establezca su contraseña la primera vez que se identifique en el dominio.

Pulsamos en “Next”.

Y ahora en “Finish”.

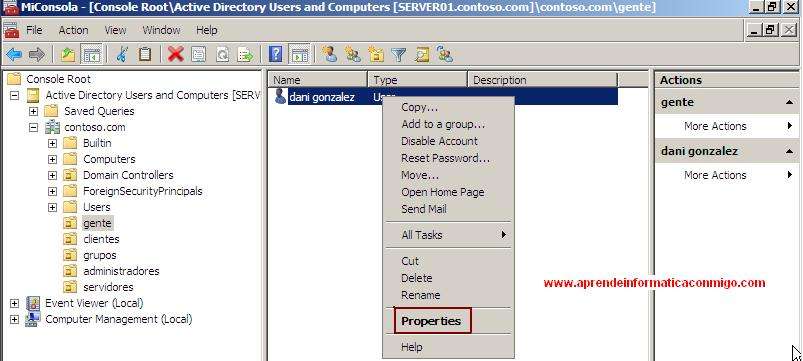

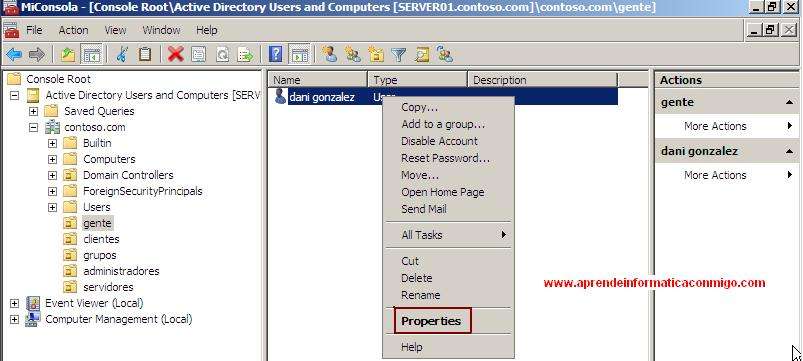

Una vez creado el usuario, lo seleccionamos. Pulsamos el boton derecho del raton y seleccionamos “Properties”.

En este cuadro de dialogo podemos modificar y/o añadir otras propiedades de la cuenta de usuario.

Examinamos un poco las mismas y pulsamos en “Ok”.

Ahora que ya tenemos el usuario “Dani Gonzalez” creado, para practicar un poco mas, podemos crear los suguientes usuarios:

Juan Gabilondo (jgabilondo)

Sara Gomez (sgomez)

Sara Garcia (sgarcia)

Oscar Abad (oabad) – Aqui creamos una cuenta con nuestro nombre, cada uno con el suyo.

Repetimos los pasos que hemos realizado antes para crar estas cuentas.

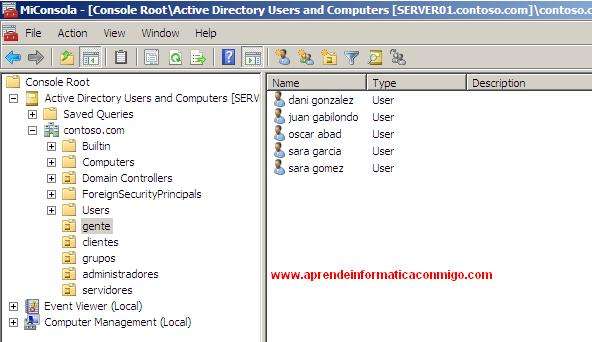

Al finalizar el proceso nos quedara algo parecido a lo siguiente:

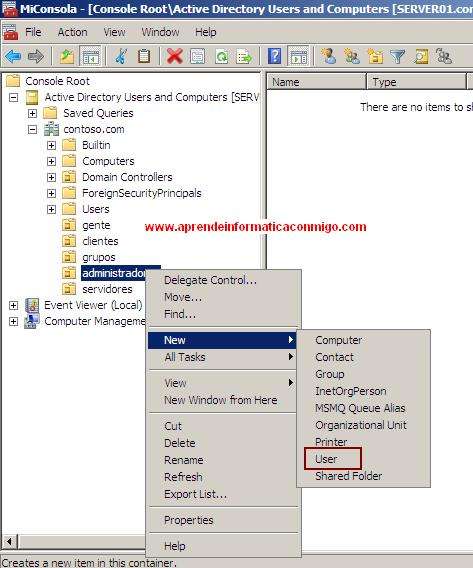

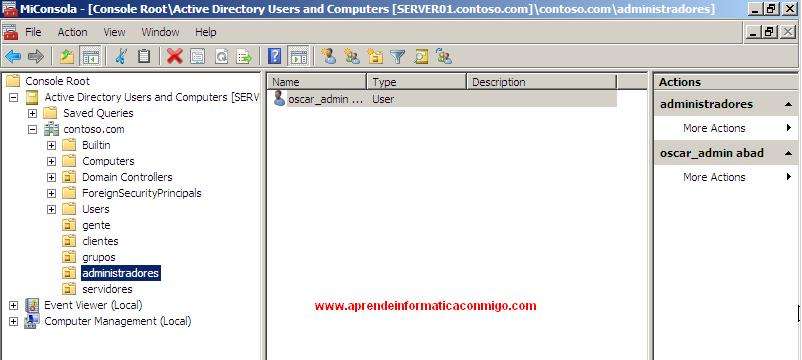

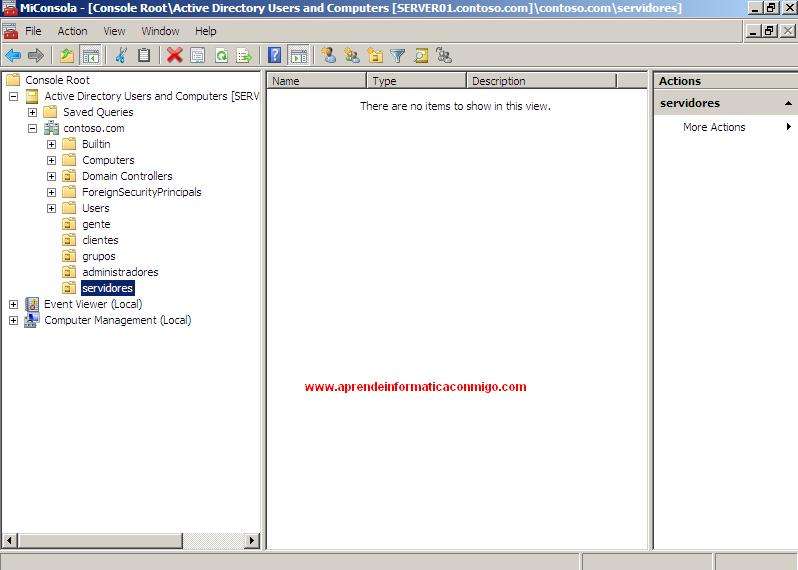

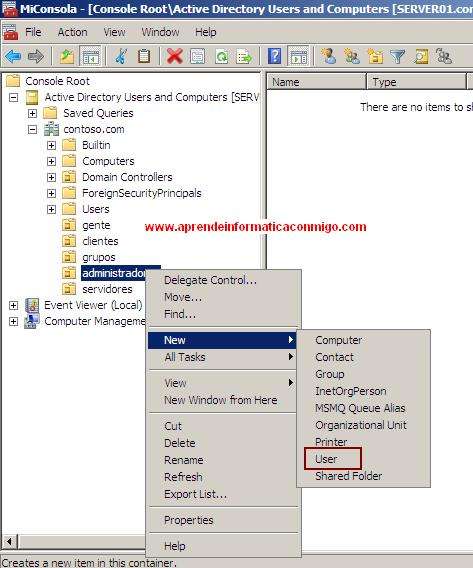

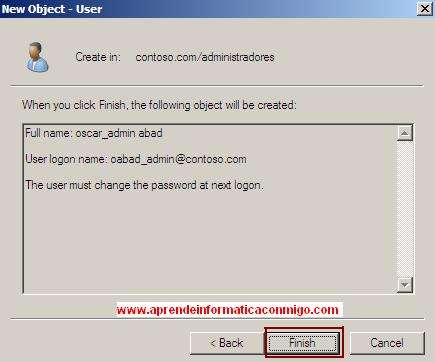

Ahora nos posicionamos en la OU “administradores” para crear una cuenta propia con permisos administrativos.

Pulsamos boton derecho en la OU “administradores” –> New –> User.

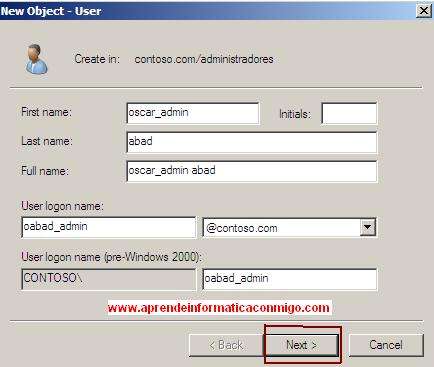

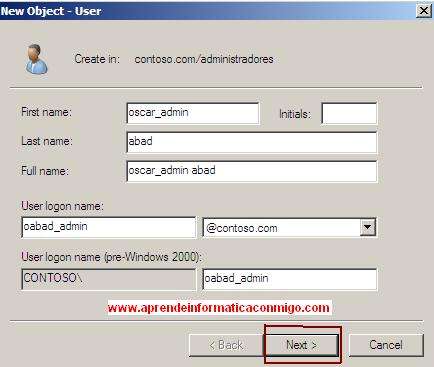

En el cuadro de dialogo “New Object – User”, rellemanos todos los datos necesarios. Fijaos que el nombre de esta cuenta es “oscar_admin”. Esto lo hago para diferenciarla de la cuenta de usuario normal que he creado antes.

Pulsamos sobre el boton “Next”, introducimos la contraseña dos veces y activamos la pestaña “User must change password at next logon”.

Es una buena practica activar esta casilla, pero tambien depende de la polica que tengamos en nuestra empresa o entorno ya que posiblemente tengamos establecidas unas constraseñas “estandar” para los usuarios dependiendo del cargo que ocupen o el departamento en el que trabajen. Esto a vuestra eleccion.

Pusar en “Next”.

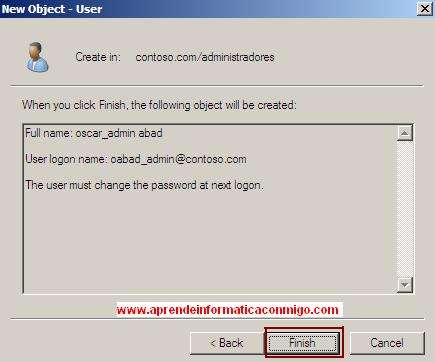

Ahora en “Finish”.

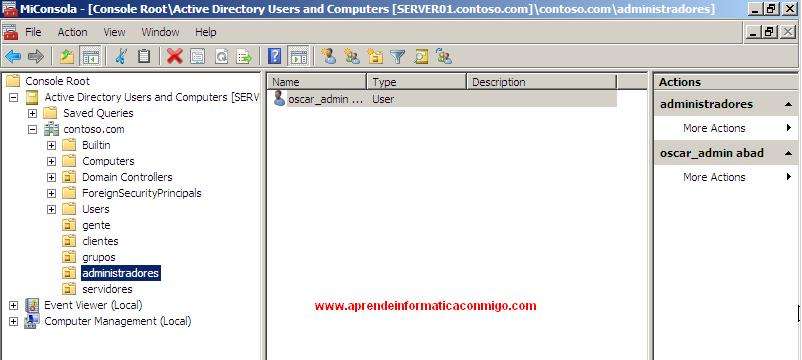

Volvemos a la OU “administradores” y comprobamos que se ha creado la cuenta.

El Administrador de recursos del sistema de Windows sólo administra los recursos del procesador cuando la carga combinada del procesador es superior al 70 por ciento.

Puede usar el Administrador de recursos del sistema de Windows para:

- Administrar los recursos del sistema (procesador y memoria) con directivas preconfiguradas, o crear directivas personalizadas que asignen recursos por procesos, por usuarios, por sesiones de Servicios de Escritorio remoto o por grupos de aplicaciones de Internet Information Services (IIS).

- Usar reglas de calendario para aplicar diferentes directivas en momentos diferentes, sin intervención manual o reconfiguración.

- Seleccionar automáticamente directivas de recursos que se basen en propiedades del servidor o eventos (como, por ejemplo, eventos o condiciones de clúster), o en los cambios en la memoria física instalada o el número de procesadores.

- Recopilar los datos de uso de los recursos localmente o en una base de datos SQL personalizada. Los datos de uso de los recursos de varios servidores se pueden consolidar en un solo equipo que ejecute el Administrador de recursos del sistema de Windows.

- Crear un grupo de equipos para facilitar la organización de los servidores Host de sesión de Escritorio remoto (Host de sesión de RD) que desee administrar. Las directivas de un grupo entero de equipos se pueden exportar o modificar fácilmente.

2.3.3- Administración de cuentas de usuario y de equipo

Vamos a ver como crear cuentas de usuario.

Para ello, tenemos que estar logeados como adiministradores en el servidor.

Abrimos nuestra, ya famosa, MMC personalizada.

Nos posicionamos dentro de “Active Directory Users and Computers” y lo expandimos

Nos posicionamos en la OU “gente” dentro del dominio “contoso.com”.

Boton derecho –> New –> User

En el cuado de dialogo “New Object – User”, rellenamos los campos que vemos en la captura siguiente:

Al pulsar en el boton “Next” pasamos a introducir la contraseña para este usuario y activamos la casilla “User must change password at next logon” para que el usuario establezca su contraseña la primera vez que se identifique en el dominio.

Pulsamos en “Next”.

Y ahora en “Finish”.

Una vez creado el usuario, lo seleccionamos. Pulsamos el boton derecho del raton y seleccionamos “Properties”.

En este cuadro de dialogo podemos modificar y/o añadir otras propiedades de la cuenta de usuario.

Examinamos un poco las mismas y pulsamos en “Ok”.

Ahora que ya tenemos el usuario “Dani Gonzalez” creado, para practicar un poco mas, podemos crear los suguientes usuarios:

Juan Gabilondo (jgabilondo)

Sara Gomez (sgomez)

Sara Garcia (sgarcia)

Oscar Abad (oabad) – Aqui creamos una cuenta con nuestro nombre, cada uno con el suyo.

Repetimos los pasos que hemos realizado antes para crar estas cuentas.

Al finalizar el proceso nos quedara algo parecido a lo siguiente:

Ahora nos posicionamos en la OU “administradores” para crear una cuenta propia con permisos administrativos.

Pulsamos boton derecho en la OU “administradores” –> New –> User.

En el cuadro de dialogo “New Object – User”, rellemanos todos los datos necesarios. Fijaos que el nombre de esta cuenta es “oscar_admin”. Esto lo hago para diferenciarla de la cuenta de usuario normal que he creado antes.

Pulsamos sobre el boton “Next”, introducimos la contraseña dos veces y activamos la pestaña “User must change password at next logon”.

Es una buena practica activar esta casilla, pero tambien depende de la polica que tengamos en nuestra empresa o entorno ya que posiblemente tengamos establecidas unas constraseñas “estandar” para los usuarios dependiendo del cargo que ocupen o el departamento en el que trabajen. Esto a vuestra eleccion.

Pusar en “Next”.

Ahora en “Finish”.

Volvemos a la OU “administradores” y comprobamos que se ha creado la cuenta.

2.3.4- Administración de grupos

2.3.5- Administración de acceso a recursos

Como administrador del sistema, usted puede controlar y supervisar la actividad del sistema. Puede definir límites sobre quién puede utilizar determinados recursos. Puede registrar el uso de recursos y supervisar quién los está utilizando. También puede configurar los sistemas para minimizar el uso indebido de los recursos.

Limitación y supervisión del superusuario

El sistema requiere una contraseña root para el acceso del superusuario. En la configuración predeterminada, un usuario no puede iniciar sesión de manera remota en un sistema como root. Al iniciar sesión de manera remota, el usuario debe utilizar el nombre de usuario y, luego, el comando su para convertirse en root. Puede supervisar quién ha utilizado el comando su, en especial, aquellos usuarios que están intentando obtener acceso de superusuario. Para conocer los procedimientos para supervisar al superusuario y limitar el acceso al superusuario, consulte Supervisión y restricción de superusuario (mapa de tareas).

Configuración del control de acceso basado en roles para reemplazar al superusuario

El control de acceso basado en roles (RBAC) está diseñado para limitar las capacidades del superusuario. El superusuario (usuario root) tiene acceso a todos los recursos del sistema. Con RBAC, puede reemplazar root con un conjunto de roles con poderes discretos. Por ejemplo, puede configurar un rol para manejar la creación de cuentas de usuario y otro rol para manejar la modificación de archivos del sistema. Una vez que haya establecido un rol para manejar una función o un conjunto de funciones, puede eliminar esas funciones de las capacidades de root.

Cada rol requiere que un usuario conocido inicie sesión con su nombre de usuario y contraseña. Después de iniciar sesión, el usuario asume el rol con una contraseña de rol específica. Como consecuencia, alguien que se entera de la contraseña root tiene una capacidad limitada para dañar el sistema. Para obtener más información sobre RBAC, consulte Control de acceso basado en roles (descripción general).

Prevención del uso indebido involuntario de los recursos del equipo

Puede prevenir que los usuarios y que usted realicen errores involuntarios de las siguientes formas:

- Puede evitar ejecutar un caballo de Troya si configura correctamente la variable PATH.

- Puede asignar un shell restringido a los usuarios. Un shell restringido previene los errores del usuario al guiar a los usuarios a las partes del sistema que necesitan para su trabajo. De hecho, mediante una configuración cuidadosa, usted puede asegurarse de que los usuarios sólo accedan a las partes del sistema que los ayudan a trabajar de manera eficiente.

- Puede establecer permisos restrictivos para los archivos a los que los usuarios no necesitan acceder.

2.3.6- Administración de servicios de impresión

Windows Server® 2008 R2, se puede compartir impresoras en una red y centralizar las tareas de administración del servidor de impresión y de las impresoras de red mediante el complemento Administración de impresión de Microsoft Management Console (MMC). Administración de impresión le ayuda a supervisar las colas de impresión y recibir notificaciones cuando las colas de impresión interrumpen el procesamiento de los trabajos de impresión. Además permite migrar los servidores de impresión e implementar conexiones de impresora con directivas de grupo.

Herramientas para administrar un servidor de impresión

Hay dos herramientas principales que se pueden usar para administrar un servidor de impresión de Windows:

En Windows Server 2008 R2, se puede usar el Administrador del servidor para instalar el rol de servidor y los servicios de rol de Servicios de impresión y documentos. El Administrador del servidor incluye además una instancia del complemento Administración de impresión que se puede usar para administrar el servidor local.

Administración de impresión proporciona detalles actualizados sobre el estado de las impresoras y los servidores de impresión de la red. Puede usar Administración de impresión para instalar conexiones de impresora en un grupo de equipos cliente de forma simultánea y para supervisar de forma remota las colas de impresión. Administración de impresión facilita la búsqueda de impresoras con errores mediante filtros. Además, se pueden enviar notificaciones por correo electrónico o ejecutar scripts cuando una impresora o un servidor de impresión precisen atención. Administración de impresión puede mostrar más datos (como los niveles de tóner o de papel) en las impresoras que incluyen una interfaz de administración basada en web.

Herramientas para administrar un servidor de impresión

Hay dos herramientas principales que se pueden usar para administrar un servidor de impresión de Windows:

- Administrador del servidor

- Administración de impresión

En Windows Server 2008 R2, se puede usar el Administrador del servidor para instalar el rol de servidor y los servicios de rol de Servicios de impresión y documentos. El Administrador del servidor incluye además una instancia del complemento Administración de impresión que se puede usar para administrar el servidor local.

Administración de impresión proporciona detalles actualizados sobre el estado de las impresoras y los servidores de impresión de la red. Puede usar Administración de impresión para instalar conexiones de impresora en un grupo de equipos cliente de forma simultánea y para supervisar de forma remota las colas de impresión. Administración de impresión facilita la búsqueda de impresoras con errores mediante filtros. Además, se pueden enviar notificaciones por correo electrónico o ejecutar scripts cuando una impresora o un servidor de impresión precisen atención. Administración de impresión puede mostrar más datos (como los niveles de tóner o de papel) en las impresoras que incluyen una interfaz de administración basada en web.

2.4- Medición y desempeño

2.4.1-Desempeño

Puede usar el Monitor de rendimiento de Windows para examinar el modo en el que los programas que ejecuta afectan al rendimiento del equipo, tanto en tiempo real como mediante la recopilación de datos de registro para su análisis posterior.El Monitor de rendimiento de Windows usa contadores de rendimiento, datos de seguimiento de eventos e información de configuración, que se pueden combinar en conjuntos de recopiladores de datos.

2.4.2-Herramientas de medición

Las herramientas de rendimiento de Windows (WPT) del kit contiene herramientas de análisis de rendimiento que son nuevas para el SDK de Windows para Windows Server 2008 y. NET Framework 3.5. El kit de WPT es útil a un público más amplio, incluyendo los integradores de sistemas, fabricantes de hardware, desarrolladores de controladores y desarrolladores de aplicación general. Estas herramientas están diseñadas para medir y analizar el sistema y el rendimiento de las aplicaciones en Windows Vista, Windows Server 2008, y más tarde.

Herramientas de rendimiento de Windows están diseñados para el análisis de una amplia gama de problemas de rendimiento, incluyendo los tiempos de inicio de aplicación, los problemas de arranque, llamadas de procedimiento diferido y la actividad de interrupción (CPD y ISRS), los problemas del sistema de respuesta, uso de recursos de aplicación, y las tormentas de interrupción.

Estas herramientas se incluyen con el SDK de Windows (a partir de Windows Server SDK Feb'08 2008). Últimas QFE de estas herramientas también están disponibles para descarga en este centro de desarrollo. El MSI que contiene estas herramientas están disponibles en el directorio bin del SDK (uno por la arquitectura).

Herramientas de rendimiento de Windows están diseñados para el análisis de una amplia gama de problemas de rendimiento, incluyendo los tiempos de inicio de aplicación, los problemas de arranque, llamadas de procedimiento diferido y la actividad de interrupción (CPD y ISRS), los problemas del sistema de respuesta, uso de recursos de aplicación, y las tormentas de interrupción.

Estas herramientas se incluyen con el SDK de Windows (a partir de Windows Server SDK Feb'08 2008). Últimas QFE de estas herramientas también están disponibles para descarga en este centro de desarrollo. El MSI que contiene estas herramientas están disponibles en el directorio bin del SDK (uno por la arquitectura).

2.4.3-Indicadores de desempeño

En Analysis Services, un KPI es un conjunto de cálculos asociados a un grupo de medida de un cubo, que se usa para evaluar el éxito empresarial. Normalmente, estos cálculos son una combinación de expresiones MDX (Expresiones multidimensionales) o miembros calculados. Los KPI también tienen metadatos adicionales que proporcionan información acerca de cómo deberían las aplicaciones cliente mostrar los resultados de los cálculos de KPI.

Un KPI administra información sobre un objetivo establecido, la fórmula real del rendimiento registrada en el cubo y medidas para mostrar la tendencia y el estado del rendimiento. Para definir las fórmulas y otras definiciones acerca de los valores se un KPI se usa AMO. La aplicación cliente usa una interfaz de consulta, como ADOMD.NET, para recuperar y exponer los valores de KPI al usuario final. Para obtener más información, vea ADOMD.NET.

Un objeto Kpi simple se compone de la información básica, el objetivo, el valor real logrado, un valor de estado, un valor de tendencia y una carpeta donde se ve el KPI. La información básica incluye el nombre y la descripción del KPI. El objetivo es una expresión MDX que se evalúa como un número. El valor real es una expresión MDX que se evalúa como un número. El estado y el valor de tendencia son expresiones MDX que se evalúan como un número. La carpeta es una ubicación sugerida para el KPI que se va a presentar al cliente.

Un KPI administra información sobre un objetivo establecido, la fórmula real del rendimiento registrada en el cubo y medidas para mostrar la tendencia y el estado del rendimiento. Para definir las fórmulas y otras definiciones acerca de los valores se un KPI se usa AMO. La aplicación cliente usa una interfaz de consulta, como ADOMD.NET, para recuperar y exponer los valores de KPI al usuario final. Para obtener más información, vea ADOMD.NET.

Un objeto Kpi simple se compone de la información básica, el objetivo, el valor real logrado, un valor de estado, un valor de tendencia y una carpeta donde se ve el KPI. La información básica incluye el nombre y la descripción del KPI. El objetivo es una expresión MDX que se evalúa como un número. El valor real es una expresión MDX que se evalúa como un número. El estado y el valor de tendencia son expresiones MDX que se evalúan como un número. La carpeta es una ubicación sugerida para el KPI que se va a presentar al cliente.

2.4.4-Roadmap

Un RoadMap (que podría traducirse como hoja de ruta) es una planificación del desarrollo de un software con los objetivos a corto y largo plazo, y posiblemente incluyendo unos plazos aproximados de consecución de cada uno de estos objetivos. Se suele organizar en hitos o "milestones", que son fechas en las que supuestamente estará finalizado un paquete de nuevas funcionalidades.

Para los desarrolladores de software, se convierte en una muy buena práctica generar un Roadmap, ya que de esta forma documentan el estado actual y posible futuro de su software, dando una visión general o específica de hacia adónde apunta a llegar el software.

La expresión Roadmap se utiliza para dar a conocer el "trazado del camino" por medio del cual vamos a llegar del estado actual al estado futuro. Es decir, la secuencia de actividades o camino de evolución que nos llevará al estado futuro.

Para los desarrolladores de software, se convierte en una muy buena práctica generar un Roadmap, ya que de esta forma documentan el estado actual y posible futuro de su software, dando una visión general o específica de hacia adónde apunta a llegar el software.

La expresión Roadmap se utiliza para dar a conocer el "trazado del camino" por medio del cual vamos a llegar del estado actual al estado futuro. Es decir, la secuencia de actividades o camino de evolución que nos llevará al estado futuro.

2.5-Seguridad e integridad

2.5.1-Seguridad por software

Desde el punto de vista de soluciones tecnológicas, una arquitectura de seguridad lógica puede conformarse (dependiendo de los niveles de seguridad) por: software antivirus, herramientas de respaldo, de monitoreo de la infraestructura de red y enlaces de telecomunicaciones, firewalls, soluciones de autentificación y servicios de seguridad en línea; que informen al usuario sobre los virus más peligrosos y, a través de Internet, enviar la vacuna a todos los nodos de la red empresarial, por mencionar un ejemplo.

2.5.2-Seguridad por hardware

La seguridad del hardware se refiere a la protección de objetos frente a intromisiones provocadas por el uso del hardware. A su vez, la seguridad del hardware puede dividirse en seguridad física y seguridad de difusión. En el primer caso se atiende a la protección del equipamiento hardware de amenazas externas como manipulación o robo. Todo el equipamiento que almacene o trabaje con información sensible necesita ser protegido, de modo que resulte imposible que un intruso acceda físicamente a él. La solución más común es la ubicación del equipamiento en un entorno seguro.

Existe una tendencia a incorporar al hardware funciones del S. O. Las funciones incorporadas al hardware:

Existe una tendencia a incorporar al hardware funciones del S. O. Las funciones incorporadas al hardware:

- Resultan mucho más seguras que cuando son asequibles como instrucciones de software que pueden ser modificadas.

- Pueden operar mucho más rápido que en el software:

- Mejorando la performance.

- Permitiendo controles más frecuentes.

2.5.3-Plantillas de seguridad para proteger los equipos

Las plantillas de seguridad predefinidas se proporcionan como punto de partida para la creación de políticas de seguridad que pueden personalizarse para satisfacer diferentes necesidades de organización. Puede personalizar las plantillas con las plantillas de seguridad de complemento. Una vez que personalizar las plantillas de seguridad predefinidas, se pueden utilizar para configurar la seguridad en un equipo individual o miles de ordenadores. Puede configurar los equipos individuales con la configuración de seguridad y análisis de complemento, el Secedit de línea de comandos, o mediante la importación de la plantilla en Directiva de seguridad local . Puede configurar varios equipos mediante la importación de una plantilla en la configuración de Seguridad de la extensión de directiva de grupo , que es una extensión de directiva de grupo. También puede utilizar una plantilla de seguridad como punto de partida para el análisis de un sistema de agujeros de seguridad potenciales o violaciones de las políticas mediante el uso de la configuración y análisis de seguridad en. De forma predeterminada, las plantillas de seguridad predefinidas se almacenan en:

systemroot \ Seguridad \ Plantillas

2.5.4-Configuración de la auditoria

La auditoría suele realizarse a posteriori en sistemas manuales, es decir que se examinan las recientes transacciones de una organización para determinar si hubo ilícitos.

La auditoría en un sistema informático puede implicar un procesamiento inmediato, pues se verifican las transacciones que se acaban de producir.

Un registro de auditoría es un registro permanente de acontecimientos importantes acaecidos en el sistema informático:

El registro de auditoria debe ser revisado cuidadosamente y con frecuencia. Las revisiones deben hacerse:

La auditoría en un sistema informático puede implicar un procesamiento inmediato, pues se verifican las transacciones que se acaban de producir.

Un registro de auditoría es un registro permanente de acontecimientos importantes acaecidos en el sistema informático:

- Se realiza automáticamente cada vez que ocurre tal evento.

- Se almacena en un área altamente protegida del sistema.

- Es un mecanismo importante de detección.

El registro de auditoria debe ser revisado cuidadosamente y con frecuencia. Las revisiones deben hacerse:

- Periódicamente: Se presta atención regularmente a los problemas de seguridad.

- Al azar: Se intenta atrapar a los intrusos desprevenidos.

2.5.5-Administración de registros de seguridad

El registro de seguridad para Windows está lleno de información muy bien, pero a menos que sepa cómo controlar, gestionar y analizar la información, se va a llevar mucho más tiempo para obtener la información que desee salir de ella. En este artículo se describen algunos de los consejos y trucos que pueden ser utilizados para cavar mejor la información que necesita salir del registro de seguridad, haciendo más fácil su trabajo, que sea más eficiente, y mejor la seguridad global de la red.

Toda la información registrada en el registro de seguridad está controlada por Auditoría. La auditoría es la configuración y gestionado por la directiva de grupo. Puede administrar la directiva de grupo local (gpedit.msc) o por medio de Active Directory mediante el Group Policy Management Console (GPMC). Le recomiendo usar la GPMC y administrar la auditoría mediante Active Directory. Esto es mucho más eficiente y 1/10o el trabajo como su gestión a nivel local.

Toda la información registrada en el registro de seguridad está controlada por Auditoría. La auditoría es la configuración y gestionado por la directiva de grupo. Puede administrar la directiva de grupo local (gpedit.msc) o por medio de Active Directory mediante el Group Policy Management Console (GPMC). Le recomiendo usar la GPMC y administrar la auditoría mediante Active Directory. Esto es mucho más eficiente y 1/10o el trabajo como su gestión a nivel local.

6 NORMATIVIDAD DE USO

6.1 Políticas y reglamentos de uso de los

servidores

Las politicas y reglamentes que existen dentro del uso de los servidores son muy importante para poder usar de manera adecuada los servicios que prestan varias compañias informaticas u otras compañias .

Para poder regular la utilizacion de todos los servicios y recursos informaticos al fin de realizar y optimizar los servicios para poder garantizar un funcionamiento optimo.

6.2 Políticas y reglamentos para los

usuarios

El usuario debe de comprender y recibir las normas y reglamentes que conlleva cada servicio para que pueda obtener el suficiente servicio o producto con una calidad optima para que pueda cumplir la necesidad que posee el usuario .

Tanto que debe revisar politicas en el uso del internet , paginas , servicios, etc.

¡Gracias! :D

ResponderBorrarMuchas gracias :)

ResponderBorrarEste comentario ha sido eliminado por el autor.

ResponderBorrarexcelente informacion

ResponderBorrar